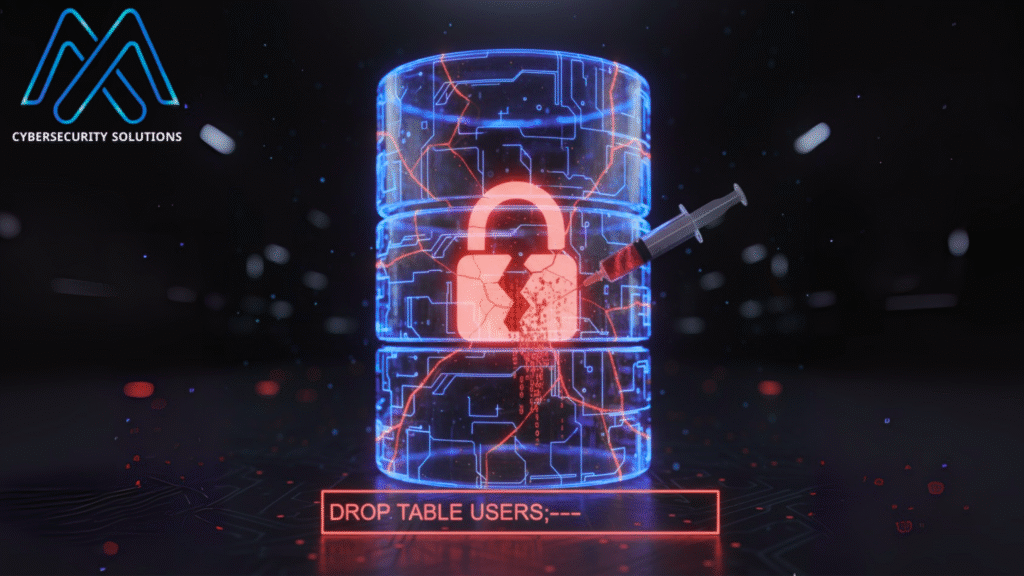

هجمات حقن SQL: فهم الثغرات وطرق الحماية الفعالة

هجمات حقن SQL: فهم الثغرات وطرق الحماية الفعالة قراءة المزيد »

قواعد البيانات هي العمود الفقري لأي تطبيق ويب حديث. من معلومات المستخدمين وكلمات المرور إلى تفاصيل المنتجات والطلبات، كل شيء تقريباً يتم تخزينه واسترجاعه من قواعد البيانات. ولكن ماذا لو تمكن شخص ما من التلاعب بهذه القواعد؟ هذا هو بالضبط ما تفعله هجمات حقن SQL (SQL Injection)، والتي تُعد واحدة من أخطر وأكثر الثغرات شيوعاً […]